آموزش اصول اولیه برندینگ

وقتی صحبت از ساختن یک برند میشود، خیلی از سازمانها بدون داشتن استراتژی مشخص تیری در تاریکی رها میکنند. برند تجاری یکی از مهمترین مراحل ساخت یک سازمان است که در اینجا قصد داریم راجع به اصول اولیه برندینگ حرف بزنیم.

برندینگ یک شخصیت منحصر به فرد به شرکت شما میبخشد و باعث میشود موقعیتی متفاوت در بازار داشته باشید که مشتریان مناسب را به سمت خود جذب کنید. حداقل 7-8 بار بازدید لازم است برای اینکه مشتری بالقوه نام تجاری شما را به یاد بیاورد.

میتوانید از رنگ و صدای دلخواه خودتان بهره ببرید و یک برند موفق از این هم فراتر میرود و هدف عمیقتری را بیان میکند که میتواند با هریک از مخاطبین شما ارتباط برقرار کند. تصور کنید که میخواهید یک خانه بسازید، قبل از اینکه به وسایل و میزها فکر کنید، میخواهید در مورد پایه و اساس آن فکری کنید.

پیادهسازی یک هویت و صدای برند خلاقانه و سازگار در نهایت باعث میشود که تمام تلاشهای ارتباطی بازاریابی شما مؤثرتر باشد و با گذشت زمان بازدهی قابل توجهی داشته باشید. تحقیقات نشان میدهد که یک برند تجاری سازگار در چند نقطه تماس درآمد را بسی افزایش میدهد.

در این مقاله میخواهیم ببینیم چگونه میتوانید یک استراتژی برند مؤثر ایجاد کنید و اصول اولیه برندینگ چیست؟

بیشتر بخوانید:

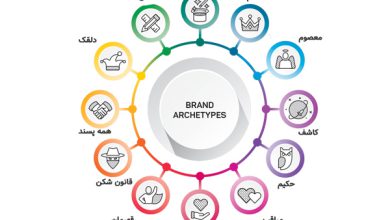

آرکتایپ برند چیست؟

1) تحقیقات و حسابرسی بازار

قبل از اینکه خانه خودتان را بسازید، زمین را مورد بررسی قرار میدهید. یک فرآیند تحقیق و حسابرسی عمیق، پایه و اساس همه تلاشهای آینده در زمینه برندسازی است. هدف از این بخش این است که مشخص کنید برند تجاری شما، امروز کجاست؟ و اینگونه دید واضحتری نسبت به جایی که فردا در آن خواهید بود دارید.

در این بخش به تحلیل رقبا هم میپردازید. اینکه چه کاری انجام میدهند و با چه مشکلاتی دست و پنجه نرم میکنند.

بررسی رقیبان به شما دید تازهای میدهد که میتوانید در جهت فعالیتهای شرکت از آن استفاده کنید. این تحلیل به شما کمک میکند، نقاط قوت و ضعف و مهمتر از همه فرصتهایی که در بازار دارید را شناسایی کنید و دلایل تمایز مؤثر برند خودتان را بیابید.

برای داشتن دید بهتر از ارزش برند و فعالیت خودتان باید با تمام تجزیه و تحلیل تمام مواد فعلی بازاریابی خود شروع کنید. مواردی شامل: بیانیه ماموریت، چشمانداز، چارت سازمانی، طرح تجاری، گزارشهای سالانه و نظرسنجی از کارمندان. در این مرحله علاوه بر موارد ذکر شده، مصاحبه با کارمندان داخلی و مشتریان خارجی منجر به کشف مواردی میشود که قبلاً در نظر نگرفته بودید

2) برند خودتان را تعریف کنید.

بعد از اتمام تحقیقات زمان آن رسیده است که آنها را روی کاغذ بیاورید.

برای این تعریف، از ایجاد معماری برند خودتان شروع کنید. مشخص کنید که شرکت شما از معماری خانه برندی (branded house) یا خانه برندها (house of brands) استفاده میکند. بعد از آن به دل و روده برند خودتان بپردازید.

اینها عناصری هستند که مخاطبان شما ببینند یا نبینند، اما تقریباً به تمام تصمیماتی که برای سازمان میگیرید، حاکم هستند. مثل داستان برندتان که توصیف میکند از کجا آمدهاید و به کجا میروید و ریشه در آن دارد که یک رابطه عاطفی را برانگیزد.

داستان میتواند کتابی را پر کند اما برند تنها در چند کلمه بیان میشود. برند باید به اندازه کافی ابهام داشته باشد تا امکان توسعهی آن در آینده فراهم باشد و به اندازه کافی منحصر به فرد نیز باشد تا ارتباطی عاطفی ایجاد کند. در نهایت باید ببینیم چطور میتوان برند را در ذهن مشتری نهادینه کنید.

3) جایگاه برندتان را مشخص کنید.

همه تحقیقات زمینهای شما میتوانند نتیجه دهند و زمان آن فرا رسیده که برند خودتان را ملموس کنید. عناصری را در اینجا بیان میکنیم که باید درباره آنها فکر کنید. مخاطبان شما فارغ از آنکه کجا با برند شما درگیر شدهاند، با شما ارتباط برقرار میکنند و تجربهای ارزشمند خواهند داشت.

نام و نشان برند

شاید شما قبلاً با یک نام شروع کرده باشید و از این مرحله عبور کردهاید. در غیر این صورت، شما میخواهید قبل از شروع یک نام انتخاب کنید. نام برند بهتر است تلفظ و هجی آسان داشته باشد و بازتابی از ارزشهای اصلی برند شما باشد.

طراحی لوگو

لوگو، همه چیز یک برند نیست ولی یکی از عناصر مهم آن است. یک آرم که به خوبی طراحی شده، شخصیت سازمان را نشان میدهد.

تایپوگرافی

شاید تایپوگرافی مؤثر از بیرون به ظاهر ساده باشد چون انتخاب حروف، تعادل بین حروف در واقع کاری ندارد. هنگام انتخاب تایپوگرافی برای برند خودتان، این سوالات را بپرسید:

این نوع قلم نشاندهندهی نام برند شما هست؟ از نظر زیبایی مورد قبول است؟ مخاطبان میتوانند آن را بخوانند؟

پالت رنگی

رنگها تاثیر عمیق روانشناختی در نحوه تعامل ما با برندهای مورد علاقهمان دارد. رنگها میتوانند همبستگی مستقیم (آبی آسمانی، سبز چمنی) و همبستگی غیر مستقیم (اشتیاق، خلاقیت، اقتدار) را ایجاد کنند و لایه عمیقی را به برند شما اضافه کنند. رنگ برندتان را عاقلانه انتخاب کنید.

صدا و لحن برند

صدا و لحن برند را منحصر به فرد انتخاب کنید. این موضوع به شما کمک میکند تا ارزشهای برند خودتان را به گوش مخاطبین برسانید. این لحن، شما را متمایز از رقبا میکند و احساس رضایت بیشتری در مخاطبانتان ایجاد میکند.

پیام کلیدی

الان که صدا و لحن خودتان را انتخاب کردید، زمان آن رسیده که مشخص کنید چه میخواهید بگویید و به چه کسانی میخواهید برسانید. پیامهای کلیدی برای مخاطبین خود آماده کنید و آنها را در تمام مسیر حمایت کنید.

4) آگاهی از برند

اگر کسی برند شما را نشناسد یا درک نکند، تلاش شما در زمینه برندینگ بیاثر خواهد بود. در این مرحله، مخاطب از محصول یا خدمات شما آگاه میشود. تمام تحقیقات، جایگاهیابیها، داراییهای بصری باید در یک برند بوک جامع جمع شوند.

گردآوری این برند بوک، انسجام داخلی و خارجی را به ارمغان میآورد. آگاهی از برند ابزاری است که مخاطبان و مصرف کنندگان محصول از طریق آن با برند آشنا میشوند و این آگاهی به ایجاد ارزش و اعتمادسازی برند کمک میکند.

آنالیز برند

ایجاد برند به زمان، تحقیق و منابع قابل توجهی نیاز دارد. نمیتوانید آن را رها کنید و به فراموشی بسپارید. یک برند باید به صورت مداوم کنترل و ارزیابی شود که مشخص شود آیا فعالیتهای برندینگ موثر بوده است یا خیر. ارزیابی عملکرد داخلی و خارجی از طریق گفتگو با کارکنان، مشتریان و نظارت بر مکالمات در فضای آنلاین و سوشال لیسنینگ اتفاق میفتد.

از تیم بپرسید آیا آنها مخاطبان هدف را درک کردهاند؟ از مشتریان خود دربارهی لوگو بپرسید که قابل تشخیص است؟ میدانند نام برند شما چیست؟

کلام پایانی

با اتمام فرآیند برندسازی، یک پروسه جدید آغاز میشود. در این پروسه باید برندینگ را در همان سطحی که هست حفظ کرد تا جایگاه برند شما نزول پیدا نکند. ما تلاش کردیم تا اصول اولیه برندینگ را در این مقاله بیان کنیم تا چراغ راهی برای شروع این مسیر باشد.

درباره نویسنده این مقاله

اشتراک گذاری این مقاله

اشتراک گذاری در twitter

Twitter

اشتراک گذاری در linkedin

LinkedIn

اشتراک گذاری در telegram

Telegram

اشتراک گذاری در whatsapp

WhatsApp

اشتراک گذاری در email

Email

خواندن این مطالب توصیه میشود

نکات طراحی صفحه 404 بهینه و کاربرپسند + نمونههای خلاقانه

نکات طراحی صفحه 404 بهینه و کاربرپسند + نمونههای خلاقانه اگر تصمیم به طراحی صفحه …

Ui و ux در طراحی سایت

Ui و ux در طراحی سایت در قرن بیست و یکم همه میخواهند بدون صرف …

بررسی اجزای اصلی و مهم ترین صفحات سایت + نحوه بهینهسازی نرخ تبدیل آنها

بررسی اجزای اصلی و مهم ترین صفحات سایت + نحوه بهینهسازی نرخ تبدیل آنها به …

استفاده از تکنیک سینماگراف در طراحی سایت و شبکههای اجتماعی

استفاده از تکنیک سینماگراف در طراحی سایت و شبکههای اجتماعی اگر میخواهید یک وب سایت …