اعتمادسازی در اینستاگرام، اولین اصل برای فروش محصولات

به نظر شما اعتمادسازی در اینستاگرام چقدر در افزایش فروش موثر است؟

بهتر است سوالم را جور دیگری مطرح کنم. اصلا بدون اعتمادسازی میتوانید در اینستاگرام فروش داشته باشید؟ جواب روشن است؛ هرگز!

خودتان را بگذارید جای مخاطبتان. حتی اگر قرار باشد کالایی به ارزش 10 هزار تومان هم بخرید، باید مطمئن شوید به چیزی که برایش هزینه کردهاید میرسید و در اصطلاح پولتان را بالا نمیکشند.

یا ممکن است به این فکر کنید که اگر در دریافت محصول یا خدمات یا پس از آن مشکلی پیش آمد، کسی هست که پاسخگوی شما باشد یا نه؟

پس این نکته را در ذهنتان داشته باشید که جلب اعتماد مخاطبان، نقطه شروع فروش شما در اینستاگرام است. در ادامه مهمترین ترفندهای جلب اعتماد مخاطبان در این شبکه اجتماعی را با هم بررسی میکنیم.

کاربردیترین ترفندهای اعتمادسازی در اینستاگرام

1) مخاطبان را در جریان پشت صحنه کارتان قرار دهید

محیط اینستاگرام با وبسایت کاملا متفاوت است و دقیقا جاییست که مخاطب میخواهد با برند شما احساس صمیمیت و نزدیکی بیشتری داشته باشد.

مخاطبان میخواهند بدانند که انسانهای واقعی در پس برند مورد علاقه آنها قرار وجود دارند و نگاهی اجمالی هم به پشت صحنه کارشان داشته باشند.

برای اعتمادسازی میتوانید از کارمندان خود که در حال کار هستند عکس یا ویدئو بگیرید و آنها را منتشر کنید. میتوانید از محیط واقعی کار خود و محصولاتی که در آنجا قرار دارد فیلم بگیرید و منتشر کنید.

برای مثال از کالاهایی که در قفسههای فروشگاه قرار دارند فیلم بگیرید (فیلم با کیفیت) و آن را استوری کنید. اگر هم شعبه فیزیکی ندارید یا هنوز ابتدای کارتان است، میتوانید از مراحل عکاسی محصول، بستهبندی آنها یا از خودتان که در حال کار کردن هستید فیلم یا عکس بگیرید و در اینستاگرام پست کنید.

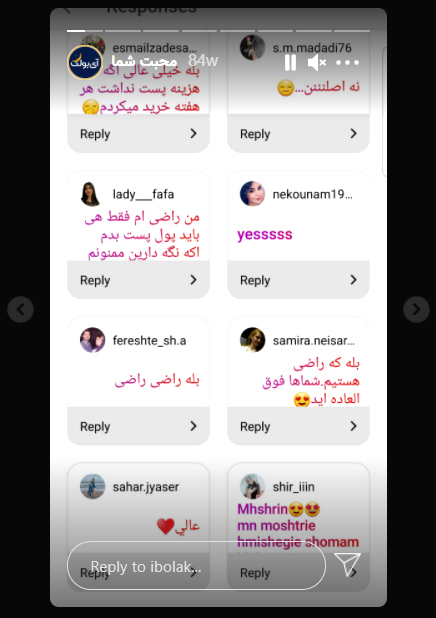

2) از مخاطبان بخواهید برایتان تولید محتوا کنند

تولید محتوا توسط کاربران یا User Generated content، از مهمترین راههای جلب اعتماد کاربران در اینستاگرام است.

اگر در اینستاگرام پیج کسب و کاری را دنبال میکنید، حتما دیدهاید استوریهایی منتشر میکنند که محتوای آنها، نظر مشتریان نسبت به محصول یا خدماتشان است و احتمالا بعد از دیدن این نظرات، دید شما هم نسبت به آن کسب و کار مثبت شده است.

طبق نظرسنجیها، 78% مصرفکنندگان معتقد هستند محتوایی که کاربران تولید میکنند، نسبت به سایر محتواها تاثیر بیشتری روی آنها دارد.

حالا چطور باید از مخاطب بخواهید تا برایتان تولید محتوایی به این شکل داشته باشد؟ اگر برای خرید به دایرکت مراجعه میکنند، میتوانید همانجا مستقیم از آنها بخواهید تا در صورت رضایت از محصول یا خدمات شما، در یک استوری نظرشان را بیان کنند و شما را هم در آن mention کنند.

میتوانید برای تشویق آنها به این کار، یک مسابقه برگزار کنید و در پایان به کسانی که نظرات خود را در مورد شما به اشتراک گذاشتهاند، هدایایی تقدیم کنید.

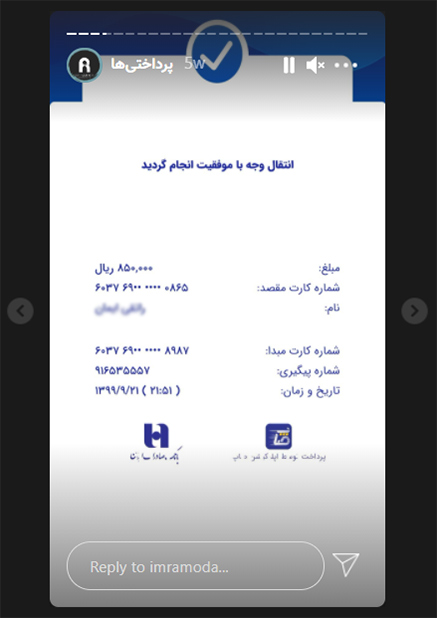

3) از خریدهای مشتریان قبلی خود مستنداتی منتشر کنید

این مورد برای اعتمادسازی پیجهای تازه تاسیس ترفند بسیار مناسبیست. اگر فروش شما در سایت انجام میشود، میتوانید از درگاه پرداخت آن عکس گرفته و آن را استوری کنید. اگر هم فروش شما در سایت انجام نمیشود، میتوانید تصاویری از رسیدهای پرداخت مشتریان منتشر کنید.

با این کار مخاطبان جدید شما متوجه میشوند که اولین نفری نیستند که میخواهد از شما خرید کند و قبل از آنها، کسانی بودهاند که به شما اعتماد کردهاند.

4) آدرس فروشگاه یا دفتر فیزیکی خود را در بیوگرافی قرار دهید

اینکه افراد مطمئن باشند که شما تنها متعلق به فضای مجازی نیستید و هر زمان که نیاز باشد میتوانند به راحتی به شما دسترسی داشته باشند، شانس شما را در جلب اعتماد آنها به شدت افزایش میدهد. پس اگر مغازه یا دفتر واقعی هم دارید حتما آدرس و تلفن آن را هم در بیوگرافی اینستاگرام خود قرار دهید و همانطور که کمی بالاتر گفتم، سعی کنید به بهانههای مختلف تصاویری از این محل هم منتشر کنید.

کلام پایانی

حالا که به انتهای این مقاله رسیدهاید، متوجه شدهاید که جلب اعتماد مخاطبان در این شبکه اجتماعی کار دشواری نیست. فقط باید با مخاطبان خود صادق باشید و به آنها نشان دهید که دیگران هم توانستهاند به شما اعتماد کنند. زمانی که اولین کاربر به شما اعتماد کند، میتوانید طعم شیرین فروش در اینستاگرام را تجربه کنید.

در پایان هم اگر هر سوالی در این زمینه برایتان پیش آمده است میتوانید آن را در قسمت نظرات با ما در میان بگذارید.